滿足客戶利益 提供最優方案

5 月 31 日消息,AhnLab 安全情報中心今天發布示警博文,表示有(yǒu)黑(hēi)客僞裝成微軟 Office 破解器(qì),來(lái)分發包括遠程訪問木馬(RAT)、加密貨币挖掘機、惡意軟件下載器(qì)等惡意軟件。

博文指出攻擊者精心設計(jì)了 Office 破解工具的界面,用戶可(kě)以選擇要安裝的版本、語言以及使用 32 位還(hái)是 64 位變體(tǐ)。

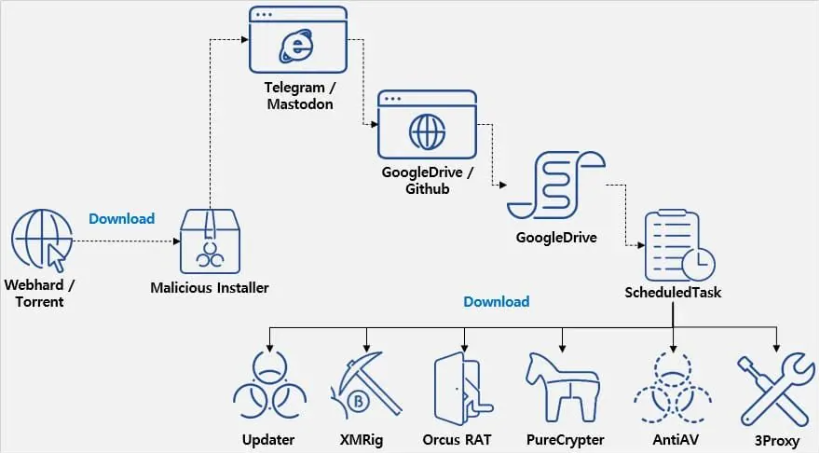

不過該破解工具後台會(huì)啓動混淆的 .NET 惡意軟件,該惡意軟件會(huì)訪問 Telegram 或 Mastodon 頻道(dào),接收一個(gè)有(yǒu)效的 URL,并從該 URL 獲取其他組件。

URL 指向 Google Drive 或 GitHub,這些(xiē)平台上(shàng)托管的 base64 有(yǒu)效載荷包含 PowerShell 命令,使用 7Zip 解壓縮後可(kě)将一系列惡意軟件引入系統。

據 ASEC 稱,被入侵系統上(shàng)的惡意軟件會(huì)安裝各種類型的惡意軟件,IT之家(jiā)附上(shàng)內(nèi)容如下:

Orcus RAT:實現全面遠程控制(zhì),包括鍵盤記錄、網絡攝像頭訪問、屏幕捕獲和(hé)系統操作(zuò),以實現數(shù)據外滲。

XMRig:使用系統資源挖掘 Monero 的加密貨币礦機,它會(huì)在受害者玩遊戲等資源使用率較高(gāo)時(shí)停止挖礦,以避免被發現。

3Proxy:通(tōng)過打開(kāi) 3306 端口将受感染系統轉換為(wèi)代理(lǐ)服務器(qì),并将其注入合法進程,允許攻擊者路由惡意流量。

PureCrypter:下載并執行(xíng)來(lái)自外部的額外惡意有(yǒu)效載荷,确保系統持續感染最新威脅。

AntiAV:通(tōng)過修改安全軟件的配置文件來(lái)破壞和(hé)禁用安全軟件,使軟件無法正常運行(xíng),并使系統容易受到其他組件操作(zuò)的影(yǐng)響。